Jedes Jahr veröffentlicht die Cybersicherheitswelt mehr Schwachstellen als je zuvor. Die CVE Datenbank wächst in beeindruckendem Tempo weiter und Schwachstellenscanner markieren pflichtbewusst tausende von Findings in Dashboards auf der ganzen Welt.

Gleichzeitig wächst eine deutlich kleinere Liste, der Known Exploited Vulnerabilities (KEV) Katalog, wesentlich langsamer.

Das wirft eine wichtige Frage für Sicherheitsteams und Entscheidungsträger auf:

Wenn die Anzahl der CVEs jedes Jahr explodiert, warum folgt KEV nicht derselben Kurve Und noch wichtiger: Worauf sollten sich Organisationen wirklich konzentrieren?

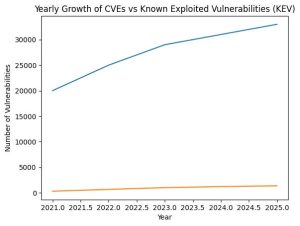

Diese Grafik veranschaulicht die auseinanderlaufenden Wachstumskurven der CVE Datenbank und des Known Exploited Vulnerabilities Katalogs zwischen 2021 und 2025. Während das CVE Volumen aufgrund des Umfangs der Offenlegung und der Automatisierung stark wächst, wächst KEV langsam als kuratierte Sammlung von Schwachstellen, die nachweislich aktiv ausgenutzt werden. Dieser Unterschied verdeutlicht, warum risikobasierte Priorisierung wichtiger ist als reine Schwachstellenzahlen.

CVE Wachstum spiegelt Offenlegung wider, nicht Gefahr

Das Common Vulnerabilities and Exposures (CVE) System wurde nie entwickelt, um das reale Risiko zu messen. Sein Zweck ist Transparenz. Sobald eine Schwachstelle verantwortungsvoll gemeldet und validiert wurde, kann sie eine CVE Kennung erhalten, unabhängig davon, ob Angreifer jemals Interesse daran zeigen.

Diese Designentscheidung erklärt die steile Wachstumskurve. In den letzten Jahren ist die Anzahl der neu veröffentlichten CVEs von etwa 20.000 im Jahr 2021 auf über 31.000 im Jahr 2024 gestiegen und 2025 setzt diese Beschleunigung mit mehr als 33.000 veröffentlichten CVEs fort. Das bedeutet, dass sich die globale Schwachstellenlandschaft heute um rund neunzig neue CVEs pro Tag erweitert, von denen die meisten lange vor der Frage offengelegt werden, ob Angreifer jemals Interesse daran haben werden.

Das anhaltende Wachstum im Jahr 2025 wird größtenteils durch stärkere Automatisierung bei der Schwachstellenfindung, eine wachsende Anzahl von CVE Numbering Authorities (CNA) sowie eine höhere Sichtbarkeit von Lieferketten und cloudnativer Software getrieben und nicht durch einen plötzlichen Anstieg wirklich neuer Angriffstechniken.

Das CVE Ökosystem, koordiniert durch das CVE Program (https://nvd.nist.gov/general/cve-process), leistet hervorragende Arbeit bei der Katalogisierung von allem, was potenziell falsch sein könnte. Diese Vollständigkeit hat jedoch ihren Preis: Menge ohne Priorisierung.

Für Organisationen führt dies häufig zu langen Schwachstellenrückständen, endlosen Patchzyklen und Dashboards voller „kritischer“ Findings, die möglicherweise niemals ausgenutzt werden.

KEV wächst langsam, weil Angreifer selektiv sind

Der Known Exploited Vulnerabilities (KEV) Katalog existiert aus einem ganz anderen Grund. Er wird von CISA (https://www.cisa.gov/) gepflegt und enthält ausschließlich Schwachstellen, die nachweislich aktiv ausgenutzt werden und durch glaubwürdige Belege gestützt sind.

Das Wachstum des Known Exploited Vulnerabilities Katalogs erzählt daher eine völlig andere Geschichte. Seit seiner Einführung im Jahr 2021 ist KEV von etwa 300 Einträgen auf rund 1.200 bis Ende 2024 angewachsen. Im Jahr 2025 ist der Katalog weiter auf etwa 1.350 bekannte aktiv ausgenutzte Schwachstellen gewachsen. Verglichen mit den zehntausenden CVEs, die im selben Zeitraum veröffentlicht wurden, macht KEV weiterhin deutlich weniger als zwei Prozent der gesamten Schwachstellenlandschaft aus, erfasst jedoch einen unverhältnismäßig großen Anteil der realen Angriffstätigkeit.

Dieses langsame Wachstum ist keine Schwäche. Es spiegelt eine grundlegende Wahrheit über Cyberkriminalität wider: Angreifer verfolgen nicht jede Schwachstelle. Sie konzentrieren sich auf das, was zuverlässig, skalierbar und profitabel ist. Sobald ein Exploit funktioniert, wird er häufig wiederverwendet, manchmal über Jahre hinweg.

Mit anderen Worten: KEV spiegelt das Verhalten von Angreifern wider, nicht das Volumen der Offenlegungen.

Warum gleiches Wachstum ein Warnsignal wäre

Wenn KEV mit derselben Geschwindigkeit wachsen würde wie CVE, wäre das tatsächlich ein Problem. Es würde bedeuten, dass jede Schwachstelle sofort bewaffnet wird, was nicht der Fall ist, oder dass KEV seine Filterwirkung verloren hat.

CVE beantwortet die Frage „Was existiert“

KEV beantwortet die wesentlich dringendere Frage „Was wird derzeit gegen Organisationen eingesetzt“

Das Verständnis dieses Unterschieds ist entscheidend für modernes Schwachstellenmanagement.

Unsere Sicht: theoretische Schwachstellen sind kein reales Risiko

Bei Guardian360 sind wir der Ansicht, dass Organisationen viel zu viel Zeit damit verbringen, theoretischem Risiko hinterherzujagen.

Traditionelles Schwachstellenmanagement behandelt häufig alle CVEs als gleichwertig und stützt sich stark auf CVSS Bewertungen und reine Zahlen. Auf dem Papier wirkt dieser Ansatz gründlich, in der Praxis führt er jedoch zu Patchmüdigkeit, ineffizientem Ressourceneinsatz und einem trügerischen Gefühl von Kontrolle.

Eine CVE mit hoher Schwere, die niemals ausgenutzt wird, stellt nicht dasselbe Risiko dar wie eine moderat bewertete Schwachstelle, die aktiv missbraucht wird. Dennoch priorisieren viele Tools weiterhin erstere gegenüber letzterer.

Deshalb sind wir überzeugt, dass Organisationen ihren Fokus von „Wie viele Schwachstellen haben wir“ auf „Welche Schwachstellen bedrohen unser Unternehmen tatsächlich“ verlagern sollten.

Wie Guardian360 Lighthouse risikobasierte Priorisierung unterstützt

Die Guardian360 Lighthouse Plattform basiert genau auf diesem Prinzip. Anstatt Partner und Kunden mit endlosen Schwachstellenlisten zu überfluten, entwickelt sich Lighthouse hin zu einem risikobasierten Scan und Priorisierungsmodell.

Durch die Kombination aus:

- technischen Schwachstellendaten (CVE),

- Exploitation Intelligence wie KEV,

- und Geschäftskontext wie Asset Relevanz, Exponierung und Auswirkung,

hilft Lighthouse Partnern, ihre Behebungsmaßnahmen auf die Bereiche zu konzentrieren, in denen sie den größten Nutzen bringen. Dies passt nahtlos zu modernen Frameworks wie ISO 27001 und NIS2, die zunehmend risikobasierte Entscheidungsfindung gegenüber reiner Checklisten Erfüllung betonen.

Das Ziel sind nicht weniger Scans, sondern intelligentere Ergebnisse.

Die Wachstumskurven richtig lesen

Der visuelle Unterschied zwischen den Wachstumskurven von CVE und KEV erzählt eine klare Geschichte. Die eine Linie steigt steil an, getrieben durch Offenlegung und Transparenz. Die andere wächst langsam, getrieben durch bestätigten Missbrauch in der realen Welt.

Diese Lücke ist kein Problem, das gelöst werden muss. Sie ist etwas, das genutzt werden sollte.

Denn die Reduzierung von Cyberrisiken bedeutet nicht, alles zu beheben, was schiefgehen könnte, sondern das anzugehen, was tatsächlich schiefgeht.

Abschließender Gedanke

CVE verschafft uns Sichtbarkeit.

KEV verschafft uns Fokus.

Und risikobasierte Plattformen wie Guardian360 Lighthouse existieren, um diese Lücke zu schließen, damit Organisationen weniger Zeit mit Reaktionen auf Rauschen verbringen und mehr Zeit mit der Reduzierung realer, messbarer Risiken.